Unsere aktuelle experimental Firmware ist veröffentlicht – und mit ihr ziehen gleich zwei neue Features ein, welche die Sicherheit im “Funk”-Teil von Freifunk erheblich steigern. Zum Ersten mal ist es nun möglich, die im Freifunk-Client-Netz übertragenen Daten gegen passives Mitlesen zu schützen. Zusätzliche Sicherheit gibt es außerdem für euer privates WiFi.

Enhanced Open / Opportunistic Wireless Encryption (OWE)

In dieser experimental Firmware testen wir zum ersten mal Enhanced Open bzw. Opportunistic Wireless Encryption für das Freifunk-Client-Netz. Der Datenverkehr zwischen AccesPoint und Client wird durch Enhanced Open gegen passives mitlesen geschützt.

Enhanced Open wird bei uns mit der zusätzlichen SSID (WLAN Name) owe.karlsruhe.freifunk.net ausgestrahlt.

Technisch könnte Enhanced Open könnte zwar ohne zusätzliche SSID ausgerollt werden – Hierzu würde das unverschlüsselte Freifunk-Client-Netz im Beacon SSID und BSSID des versteckten Enhanced Open Netzes übertragen. Leider hat das in unseren ersten Tests zu Kompatibilitätsproblemen bei Clients geführt, die bisher keine vollständige Unterstützung für Enhanced Open mitbringen. Daher haben wir uns dazu entschieden, die SSID separat auszustrahlen.

Hierdurch ist die Verschlüsselung durch Enhanced Open aktuell noch “Opt-In”. Sobald die Unterstützung durch Client-Geräte breitflächig gegeben ist, wird die zusätzliche SSID wieder abgeschaltet, und Enhanced Open auf der Haupt-SSID aktiviert.

Unterstützt wird Enhanced Open aktuell vollständig von Android ab Version 10.

iOS, iPadOS, macOS und andere Betriebssysteme von Apple unterstützen noch in keiner Version Enhanced Open.

Auch bei Windows 10 gibt es noch keinen Support für Enhanced Open, auch hier ist uns kein Datum ab dem die Unterstützung geplant ist.

Linux unterstützt WPA3 Enhanced Open mit dem aktuellen hostapd. Die meisten Distributionen verwenden allerdings die Software NetworkManager zum verwalten der WLAN Netze. Hier konnten unsere Kollegen von Freifunk Darmstadt den Support einbauen. Die gepatchte Version sollte jetzt nach und nach in den Distributionen Einzug halten.

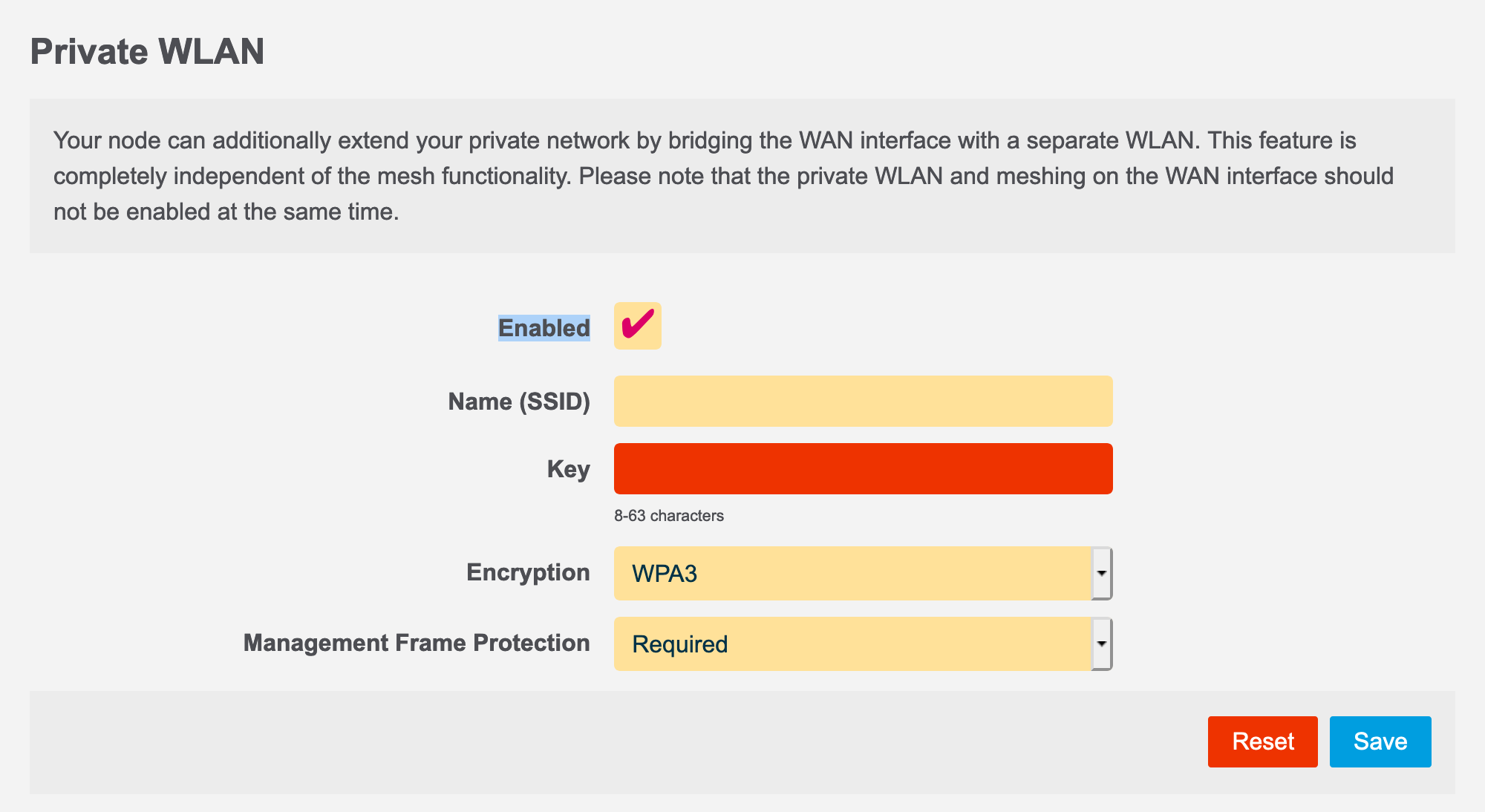

Privates WLAN und WPA3

Aber nicht nur unser öffentliches Freifunk Netz profitiert von den Neuerungen – auch alle Jene, die die private WLAN-Funktion ihres Freifunk-Router nutzen haben nun die Möglichkeit, ihr WLAN mit WPA3 zu verschlüsseln. Die Verschlüsselung mit WPA3 schützt dabei unter anderem durch ein neues Schlüsseltauschverfahren das eigene WLAN Passwort deutlich besser vor Brute-Force- und Wörterbuch Angriffen.

Das heißt konkret, dass wenn ausschließlich WPA3 zum Einsatz kommt, mitgeschnittene Schlüsseltauschsequenzen nicht mehr nachträglich offline mit Brute-Force- oder Wörterbuchangriffen nach dem Passwort “durchsucht” werden können.

Damit du WPA3 für dein privates WLAN aktivieren kannst, musst du den Knoten in den Konfigurationsmodus bringen. Dort findest du in den Experteneinstellungen nun neben der Möglichkeit, Passwort und Netzwerkname zu setzen, zusätzliche WPA3-bezogene Einstellungen.

WPA3 wird aktuell unterstützt von:

-

Windows 10 ab Version Mai 2019 WPA3, sofern eine Kompatible WLAN Karte eingebaut ist

- Die beliebten SurfaceBooks haben leider eine inkompatible WLAN-Karte eingebaut

-

macOS teilweise ab Catalina (10.15.x). Für eine vollständige Unterstützung benötigt der Mac eine WLAN-Karte, die den 802.11ac-Standard unterstützt. Wenn der Mac nur 802.11n unterstützt, funktioniert WPA3 nur bei deaktivierter Management Frame Protection.

-

vielen Linux Distributionen. Die Kompatibilität ist aber stark von der eingebauten WLAN-Karte abhängig.

Sowie den mobilen Betriebssystemen: * iOS (Ab Version 13) * Android (Ab Version 10)

Management Frame Protection (802.11w)

Mit WPA3 wird die Management Frame Protection (MFP) zu einer Voraussetzung. Mit MFP ist die WLAN-Verbindung gegen Management-Frame-Angriffe geschützt, bei denen ein Angreifer die WLAN-Verbindung zwischen Access Point und Client trennen kann, ohne das WLAN-Passwort zu kennen.

Sollte der Angreifer das WLAN-Kennwort nicht kennen zwingt er bei dieser Attacke euren Client dazu, sich neu zu verbinden. Bei WPA2 erhält er dadurch einen weiteren Handshake der für einen Offline-Angriff herangezogen werden kann. Dank Management Frame Protection ist eure WLAN-Verbindung so abgesichert, dass lediglich Client und Access Point derartige Pakete austauschen können.

Auch in Enhanced Open (OWE) ist die Management Frame Protection aktiv. So kann niemand eure Verbindung zum Freifunknetz unautorisiert beenden.

Management Frame Protection ist ein relativ neues Feature, welches erst mit dem 802.11ac-Standard verpflichtend zur Zertifizierung benötigt wurde. Aus diesem Grund wird WPA3 meistens erst mit WLAN Karten dieses Standards unterstützt.

Management Frame Protection kann entweder optional oder Voraussetzung für eine Clientverbindung sein. Bei WPA3 empfiehlt es sich, Management Frame Protection verpflichtend zu aktivieren. Solltest du ausschließlich WPA2 oder WPA2/WPA3 im gemeinsamen Modus verwenden, so ist es empfehlenswert, Management Frame Protection optional zu aktivieren.

Hardwarevoraussetzungen

Grundsätzlich sind alle der Features von den meisten durch unsere Freifunk Firmware unterstützen Hardware-Modellen unterstützt. Einiege wenige Geräte können aufgrund inkompatibler WLAN-Treiber leider nicht unterstützt werden. Das Betrifft unter anderem diese Geräte:

- D-Link DIR-825 (B1)

- GL.iNet GL-MT300A

- GL.iNet GL-MT300N

- GL.iNet GL-MT750

- TP-Link Archer C2 (v1)

- TP-Link Archer C20 (v1)

- TP-Link Archer C20i

- TP-Link Archer C25

- TP-Link Archer C50 (v1)

- TP-Link Archer C58

- TP-Link Archer C60

- TP-Link TL-WR902 (v1)

- TP-Link RE450 (v1)

- Xiaomi MiWiFi Mini

- ZyXEL WRE6606

Bezogen auf die aktuell sich im Betrieb befindlichen Knoten wird über 95% der eingesetzten Hardware unterstützt.

Erfahrung

Bei OWE und WPA3 handelt sich um sehr neue Technologien, daher Testet was der Äther hergibt. Was geht gut, was funktioniert noch nicht? Welche Geräte machen Probleme, wo klappt es nicht immer auf Anhieb?

Wir freuen uns auf erste Erfahrungs- oder Problemberichte. Nur so lassen sich mögliche Probleme frühzeitig erkennen. Feedback könnte ihr uns am besten über unser Forum zukommen lassen.

Viele Grüße, eure Freifunker aus Karlsruhe